|

|2019-04-04|

GNSS

Niepokojący raport o rosyjskim zakłócaniu GPS

Roczna obserwacja zakłócania i fałszowania sygnałów nawigacji satelitarnej wykazała, że rosyjskie służby stosują ten rodzaj broni elektronicznej na coraz szerszą skalę – wykazał raport opublikowany właśnie przez jedną z amerykańskich organizacji non-profit.

Publikacja pt. „Above Us Only Stars: Exposing GPS Spoofing in Russia and Syria” został wydany przez organizację C4ADS z siedzibą w Waszyngtonie. Zajmuje się ona przeprowadzaniem analiz dotyczących światowych konfliktów oraz kwestii bezpieczeństwa.

Jej najnowszy raport jest efektem rocznego śledztwa, które zakończono w listopadzie 2018 roku. Skupiało się ono na nowym rodzaju broni elektronicznej, jakim jest spoofing sygnałów nawigacji satelitarnej, czyli ich fałszowanie prowadzące do wyznaczania błędnej pozycji użytkownika. Stosując publicznie dostępne dane oraz komercyjne technologie, autorzy dokumentu wykryli oraz poddali analizie liczne przypadki spoofingu w Rosji, w Syrii oraz na Krymie, wskazując na różne sposoby użycia tej broni.

Problem poważniejszy, niż sądzono

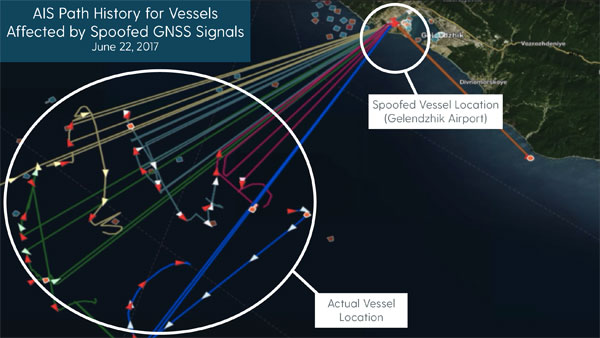

Naukowcy współpracujący z C4ADS poddali analizie dane o lokalizacji statków pochodzące z systemu AIS (Automatic Identification System). Pod lupę wzięto m.in. okolice Petersburga, Archangielska czy wybrzeże Morza Czarnego. Przetworzenie danych z dwóch lat pozwoliło zidentyfikować 9883 prawdopodobne przypadki spoofingu w 10 lokalizacjach, które dotknęły 1311 cywilnych statków.

Czas trwania tych zakłóceń, ich liczba oraz zasięg geograficzny są znacznie większe, niż sugerowały jakiekolwiek wcześniejsze analizy – podkreślono w raporcie.

Chronić VIP-ów, przeganiać wrogów

Przypadki te często korelowały z podróżami prezydenta Rosji, chociażby z niedawnym otwarciem mostu przez Cieśninę Kerczeńską. Dlatego w ocenie autorów raportu można wnioskować, że spoofing stosowany jest przez rosyjskie służby m.in. jako ochrona VIP-ów przed atakami realizowanymi przy użyciu dronów.

Analiza zasięgu występowania spoofingu pozwoliła także stwierdzić, że jest on wykorzystywany do ochrony miejsc strategicznych z punktu widzenia bezpieczeństwa. Zlokalizowano je nie tylko w Moskwie (np. w okolicy Kremla), ale także na Krymie. Co ciekawe, jedną z takich lokalizacji jest rezydencja wybudowana najprawdopodobniej dla prezydenta Władimira Putina.

W raporcie mowa jest także o wykorzystywaniu przez Rosję spoofingu w strefach konfliktu, co ma utrudnić przeciwnikowi użytkowanie przestrzeni powietrznej. Do emisji fałszywych sygnałów rosyjskie służby prawdopodobnie wykorzystują specjalny mobilny system. Przypadki jego użycia są rzadko kiedy podawane do publicznej wiadomości, co rodzi poważne zagrożenie dla cywilnego ruchu lotniczego – alarmują autorzy raportu.

Oczywiście tego typu przypadki rykoszetem uderzają również w przeciętnych użytkowników smartfonów, także w Rosji. Można to dostrzec, analizując ogólnie dostępne mapy pokazujące aktywność sportową użytkowników popularnego serwisu Strava – zauważono w raporcie.

Pomiary wykonane przy użyciu specjalnego odbiornika zainstalowanego na pokładzie Międzynarodowej Stacji Kosmicznej pozwoliły ponadto zidentyfikować bardzo silne źródło zakłócania sygnałów GNSS w Syrii, zlokalizowane najprawdopodobniej w bazie wykorzystywanej przez rosyjskie lotnictwo. Na jego istnienie wskazywały liczne doniesienia o zakłócaniu, które stwierdzono we wschodniej części Morza Śródziemnego.

Fragment raportu

Nie tylko wojsko, nie tylko Rosja

Częstotliwość wykorzystywania spoofingu i zakłócania sygnałów GNSS rośnie w szybkim tempie i stanowi już realne zagrożenie na całym świecie – podsumowują swoje badania autorzy raportu. W ich ocenie Rosja ma zdecydowaną przewagę w wykorzystaniu tego typu broni.

Technologia zakłócania i spoofingu staje się jednak na tyle przystępna cenowo, że wkrótce można być wykorzystywana również przez terrorystów, rebeliantów czy przestępców, i to na szeroką skalę. Będzie to stwarzać realne zagrożenie dla wielu sektorów gospodarki, ale także dla życia i zdrowia ludzi – czytamy we wnioskach.

Raport kończy się optymistycznym wnioskiem, że wobec tego zagrożenia nie pozostajemy całkowicie bezradni. Metodologia wykorzystana przez autorów tej publikacji pokazuje bowiem, że do wykrywania spoofingu i zakłócania można z powodzeniem wykorzystywać dostępne dziś technologie.

JK

|